不错呦!smile@林凯西,确保“准备文件”中的几个文件都有安装,S...您好,看了您这篇帖子觉得很有帮助。但是有个问题想请...我的修改过了怎么还被恶意注册呢 @jjjjiiii 用PJ快9年了,主要是A...PJ3啊,貌似很少有人用PJ了,现在不是WP就是z...@332347365,我当时接入时错误码没有-10...楼主,ChkValue值应为-103是什么意思呢?...大哥 你最近能看到我发的信息,请跟我联系,我有个制...

拍拍店铺悬浮QQ客服代码

拍拍店铺悬浮QQ客服代码

编辑:dnawo 日期:2011-08-26

在店铺首页左侧新建一个自定义模块,复制下边代码粘贴到模块,将4处10000修改成自己的QQ号提交保存即可:

复制内容到剪贴板 程序代码

程序代码

程序代码

程序代码<div style="text-align:center;width:100px;bottom:70%;display:inline;color:#000000;font-size:12px;right:40px;" class="top_link" sizcache="1" sizset="146">

<table border="0" cellspacing="1" cellpadding="0" width="100" bgcolor="#990000" sizcache="1" sizset="146">

<tbody sizcache="1" sizset="146">

<table border="0" cellspacing="1" cellpadding="0" width="100" bgcolor="#990000" sizcache="1" sizset="146">

<tbody sizcache="1" sizset="146">

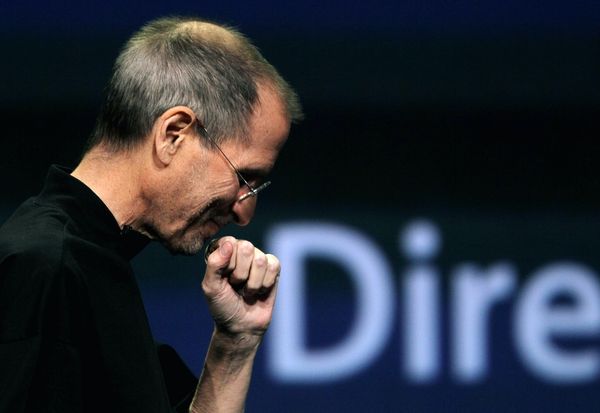

苹果CEO史蒂夫·乔布斯辞职信全文

苹果CEO史蒂夫·乔布斯辞职信全文

编辑:dnawo 日期:2011-08-25

我们能相信自己的眼睛吗?

我们能相信自己的眼睛吗?

编辑:dnawo 日期:2011-08-25

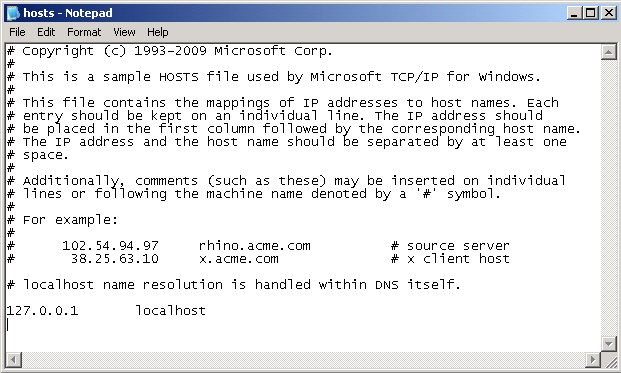

几天前,一个客户向我们提交了一个病毒文件样品(SHA1: fbe71968d4c5399c2906b56d9feadf19a35beb97, 检测认定为TrojanDropper:Win32/Vundo.L病毒)。这种特洛伊病毒在hosts文件里劫持“vk.com” 和 “vkontakte.ru”这两个域名(两个都是俄罗斯的社交网站),把它们重定向到92.38.209.252,但它们的实现方法却很独特。

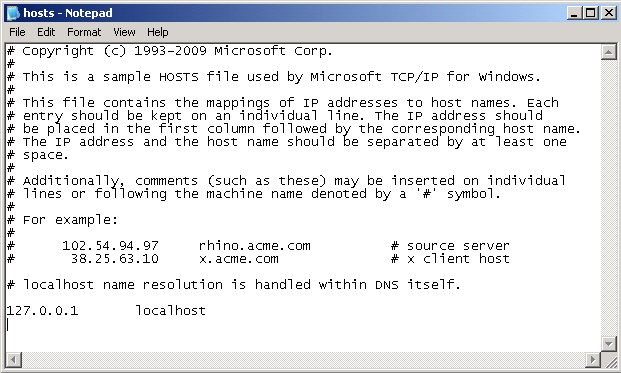

要想劫持一个网站,把它重定向到自己指定的地址,黑客通常的做法是修改Windows系统里位于%SystemRoot%system32driversetc目录下的hosts文件。然而,当我们打开这个受感染的计算机上的hosts文件时,却没有发现任何的跟“vk.com” 和 “vkontakte.ru”相关的条目,就像你在下图中看到的一样。

要想劫持一个网站,把它重定向到自己指定的地址,黑客通常的做法是修改Windows系统里位于%SystemRoot%system32driversetc目录下的hosts文件。然而,当我们打开这个受感染的计算机上的hosts文件时,却没有发现任何的跟“vk.com” 和 “vkontakte.ru”相关的条目,就像你在下图中看到的一样。